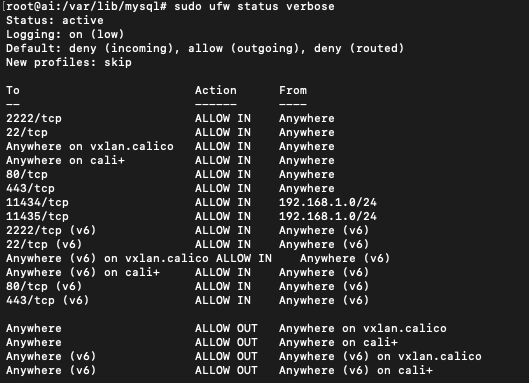

A. SSH

Cho phép SSH từ bất kỳ IP nào vào:

Port 2222 (SSH custom)

Port 22 (SSH mặc định)

Nhận xét bảo mật:

Mở cả 22 và 2222 → không cần thiết

Khuyến nghị:

Chỉ giữ 2222

Đóng 22

Chỉ giữ 1 cổng thôi nhé. Mình đang cần cổng 2222 vì có máy chủ khác đang dùng cổng 22 rồi. Sau khi ổn sẽ bỏ 1 cổng đi.

B. Web (Drupal)

Cho phép truy cập web:

HTTP (80)

HTTPS (443)

Mở public → đúng vai trò web server

C. Dịch vụ AI nội bộ (Ollama / service tương tự)

Chỉ cho phép máy trong LAN 192.168.1.x truy cập

Không public Internet

Đánh giá:

Đây là cấu hình đúng và an toàn

Phù hợp AI service dùng nội bộ

D. Rule theo interface Calico

Nghĩa là:

Cho phép mọi traffic đi vào

Miễn là traffic đi qua interface:

vxlan.calicocali*(tất cả interface bắt đầu bằngcali)

Bối cảnh kỹ thuật:

Đây là interface của Kubernetes + Calico CNI

Thường dùng cho:

Pod-to-pod

Node-to-node overlay network

Cảnh báo:

ALLOW IN Anywheretrên interface này:Chỉ nên tồn tại nếu thực sự chạy Kubernetes

Nếu không chạy K8s → rủi ro, nên xóa

3) IPv6 rules (bản sao IPv4)

Ví dụ:

Tương tự IPv4 nhưng áp dụng cho IPv6

Nếu server có IPv6 public → các cổng này vẫn mở

Lưu ý quan trọng:

Nhiều người chỉ để ý IPv4 → quên IPv6

UFW của bạn đang quản lý IPv6 đầy đủ → tốt

4) Rule OUTBOUND (ALLOW OUT)

Cho phép traffic đi ra ngoài

Qua interface Calico

Ý nghĩa:

Pod / workload trong K8s có thể:

Gọi API

Pull image

Giao tiếp dịch vụ khác

Nếu không chạy Kubernetes → các rule này không cần thiết.

- Đăng nhập để gửi ý kiến